Hướng dấn cấu hình DKIM trong Mail Zimbra

Khi xây dựng hệ thống Mail Server thì việc cấu hình thêm bản ghi DKIM là rất cần thiết. Sau đây là cách bạn cách cấu hình DKIM trên hệ thống Mail chạy Zimbra. Mời các bạn theo dõi.

Việc cấu hình DKIM trong Mail Zimbra bao gồm :

Tạo DKIM trong Mail Zimbra –> Cập nhật bản ghi trên DNS –> Kiểm tra DKIM đã hoạt động chưa

1 ) TẠO DKIM TRONG MAIL ZIMBRA

Bước 1 : Tạo DKIM vào domain

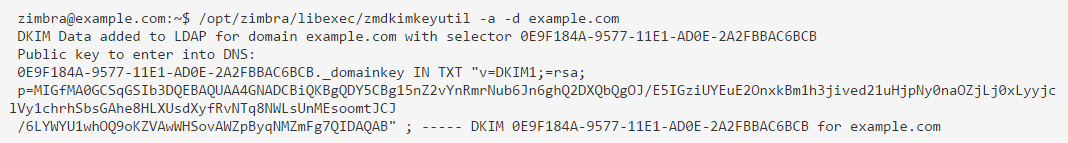

Sử dụng câu lệnh sau để tạo DKIM data của tên miền example.com

#su zimbra

#/opt/zimbra/libexec/zmdkimkeyutil -a -d example.com

Đoạn Public key to enter into DNS, bạn tiến hành lưu lại thông tin phía dưới để còn cập nhật bản ghi

Bước 2 : Sau khi tạo, tiến hành cập nhật DKIM theo domain

#/opt/zimbra/libexec/zmdkimkeyutil -u -d example.com

![]()

Ngoài ra, nếu bạn muốn tạo lại DKIM sử dụng câu lệnh sau để xóa :

#/opt/zimbra/libexec/zmdkimkeyutil -r -d example.com

2 ) CẬP NHẬT BẢN GHI TRÊN DNS

Bước 3 : Truy cập giao diện quản trị tên miền example.com và thêm bản ghi TXT sau

Host Record : 0E9F184A-9577-11E1-AD0E-2A2FBBAC6BCB._domainkey

Type : TXT

|

1

|

Value : v=DKIM1; k=rsa; p=MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQDY5CBg15nZ2vYnRmrNub6Jn6ghQ2DXQbQgOJ/E5IGziUYEuE2OnxkBm1h3jived21uHjpNy0naOZjLj0xLyyjclVy1chrhSbsGAhe8HLXUsdXyfRvNTq8NWLsUnMEsoomtJCJ /6LYWYU1whOQ9oKZVAwWHSovAWZpByqNMZmFg7QIDAQAB

|

Lưu lại và đợi bản ghi cập nhật.

3 ) KIỂM TRA LẠI CẤU HÌNH DKIM

Bước 4 : Kiểm tra hợp lệ của DKIM thông qua trang dkimcore.org

http://dkimcore.org/tools/keycheck.html

Điền Selector ( Host Record = 0E9F184A-9577-11E1-AD0E-2A2FBBAC6BCB ) và domain (example.com) để kiểm tra hợp lệ bản ghi DKIM

Hoặc

Điền Key Record ( Value ) để check key.

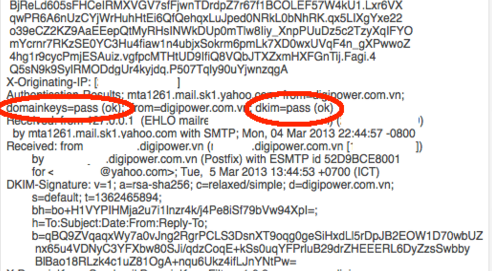

Bước 5 : Kiểm tra giá trị DKIM trong header của mail

Sau khi tiến hành cấu hình DKIM trong Mail Server, bạn có thể kiểm tra giá trị DKIM đã hợp lệ chưa bằng cách sử dụng 1 tài khoản mail bất kì của tên miền example.com và tiến hành gửi Mail ra ngoài với nội dung bất kì.

Sau khi mail ở ngoài nhận được. Show thư gốc , nếu giá trị dkim=pass và có giá trị DKIM-Signature nghĩa là DKIM hoàn tất!

Các loại bản ghi cần thiết cho Mail

1 ) Bản ghi SPF (Sender Policy Framwork) :

Bản ghi này cho phép chứng thực, chống tình trạng giả mạo máy chủ thư , spam thư.

Ví dụ : Mail Server của vuvangiap có IP là 1.1.1.1, tên miền vuvangiap.com cấu hình bản ghi SPF, xác thực rằng gửi thư từ tên miền của vnitnews chỉ có IP là 1.1.1.1, chứ không phải IP nào khác giả mạo. Nhiều máy chủ Mail có cơ chế check SPF của máy gửi để phân loại xem có phải thư hợp lệ hay thư rác không.

Bản ghi có dạng :

| @ | TXT | v=spf1 mx a ip4:1.1.1.1 ~all |

Hoặc “v=spf1 mx include:vnitnews.com ~all” đối với tên miền

Chú ý : Để kiểm tra cấu hình SPF có thành công hay không, ta chỉ việc gửi thư đến một hòm thư bất kì. Sau đó xem nội dung thư gốc có trường “Received-SPF: pass” là được :

Received-SPF: pass (google.com: domain of [email protected] designates 1.1.1.1 as permitted sender) client-ip=1.1.1.1

Còn nếu không thành công sẽ có dạng : “Received-SPF: none” hoặc “Received-SPF: softfail”

2 ) Bản ghi DKIM (Domain Key Identified Mail) :

Cũng giống bản ghi SPF, bản ghi DKIM cũng có tác dụng phát hiện email giả mạo ( email spoofing) bằng cách cung cấp cơ chế kiểm tra header trong mail. Cơ chế này dựa trên ký số được gán trên thông tin quản trị domain bằng khóa public key

|

1

2

3

4

5

|

DKIM–Signature: v=1; a=rsa–sha256; d=example.net; s=brisbane;

c=relaxed/simple; q=dns/txt; l=1234; t=1117574938; x=1118006938;

h=from:to:subject:date:keywords:keywords;

bh=MTIzNDU2Nzg5MDEyMzQ1Njc4OTAxMjM0NTY3ODkwMTI=;

b=dzdVyOfAKCdLXdJOc9G2q8LoXSlEniSbav+yuU4zGeeruD00lszZVoG4ZHRNiYzR

|

v là version , a là thuật toán , d là domain , s là tên cặp khóa ( selector ) , q là phương thức lấy khóa public , l là độ dài phần thân được kí , t là thời gian , x là hiệu lực chữ ký , h là hiện thị phần đầu thư được kí , bh là nội dung đã được ký bởi hàm băm , b là chữ ký.

Khóa này sẽ mã hóa một số dữ liệu của Mail như From:Subject:Message-ID… thành chuỗi kí tự. Khi mail được gửi đi, server của mail nhận cũng sẽ đối chiếu khóa này với thông số cấu hình qua DNS xem có khớp không. Nếu khớp máy nhận sẽ xem máy chủ thư đến là hợp lệ và loại bỏ khả năng thư rơi vào spam.

Ngoài ra, bản ghi DKIM còn tương thích với các dịch vụ khác như S/MIME , chuẩn bảo vệ nội dung OpenPGP , chuẩn DNSSEC hay SPF..

Việc cấu hình DKIM cũng khá đơn giản : Có thể tạo key trên HĐH hoặc sử dụng dịch vụ online để tạo key. Chúng ta cũng sẽ có một bài viết về cấu hình này.

3 ) S/MIME (Secure Multipurpose Internet Mail Extension) :

Là cơ chế bảo mật của mail hỗ trợ cho giao thức SMTP. Với nhiệm vụ là xác thực, bảo mật, đảm bảo tính toán vẹn và sự riêng tư của thông điệp. S/MIME sử dụng 2 phương pháp là : Kí số và mã hóa . Hiện nay tiêu chuẩn S/MIME v3.2 là đang được phổ biến cho S/MIME.

Một số trang tạo S/MIME Free như : Comodo hoặc StartSSL .

4 ) PGP :

Sử dụng để mã hóa thư điện tử nhằm bảo vệ các thông tin trong quá trình trao đổi thư . Cũng giống như S/MIME , PGP sẽ sử dụng thuật toán “Mã hóa bất đối xứng” kết hợp với chứng thực số (CA) . Phát hiện sự thay đổi hoặc giả mạo của người gửi. Một số phần mềm hỗ trợ PGP : GNU4Win , Enigmail trên Thunderbird. VUVANGIAP sẽ có bài viết hướng dẫn mã hóa PGP cụ thể sau.

Chúc các bạn thành công